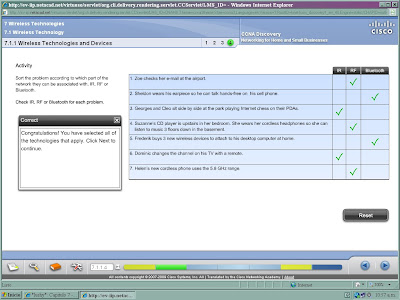

Además de la red conectada por cable, existen varias tecnologías que permiten la transmisión de información entre hosts sin cables. Esas tecnologías se conocen como tecnologías inalámbricas.

Las tecnologías inalámbricas utilizan ondas electromagnéticas para transportar información entre dispositivos. Una onda electromagnética es el mismo medio que transporta señales de radio por aire.

Las longitudes de onda más utilizadas para comunicaciones inalámbricas públicas son la infrarroja y parte de la banda de radiofrecuencia (RF).

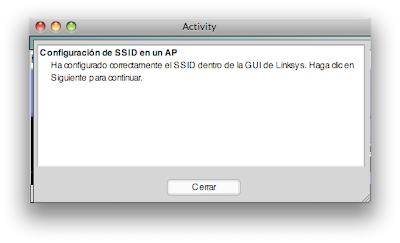

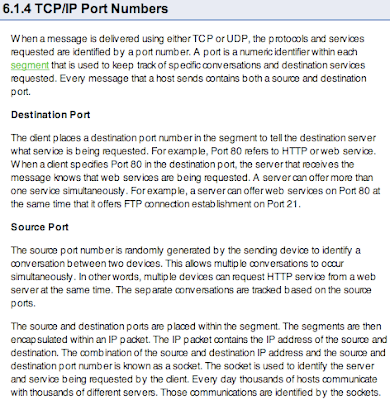

SSID (Service Set Identifier)

El SSID es una cadena alfanumérica que distingue entre mayúsculas y minúsculas y consta de hasta 32 caracteres. Se envía en el encabezado de todas las tramas transmitidas por la WLAN. El SSID se utiliza para comunicar a los dispositivos inalámbricos a qué WLAN pertenecen y con qué otros dispositivos pueden comunicarse.

Frecuencia de radio (RF)

Las ondas de RF pueden atravesar paredes y otros obstáculos, lo que brinda un mayor rango que el IR.

Ciertas áreas de bandas de RF se han reservado para el uso de parte de dispositivos sin licencia, como las LAN inalámbricas, los teléfonos inalámbricos y los periféricos para computadora. Esto incluye los rangos de frecuencia de 900 MHz, 2.4 GHz y 5 GHz. Estos rangos se conocen como bandas industriales, científicas y médicas (ISM, industrial scientific and medical) y pueden usarse con muy pocas restricciones.

Bluetooth es una tecnología que utiliza la banda de 2.4 GHz. Se limita a comunicaciones de baja velocidad y corto rango, pero tiene la ventaja de comunicarse con muchos dispositivos al mismo tiempo. Estas comunicaciones de uno a varios dispositivos han hecho que la tecnología Bluetooth sea el método preferido por sobre IR para conectar periféricos de computadora, como mouse, teclados e impresoras.

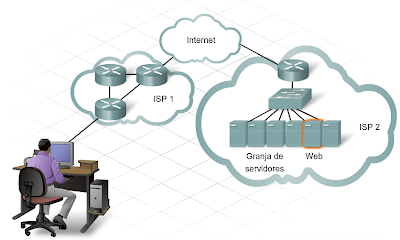

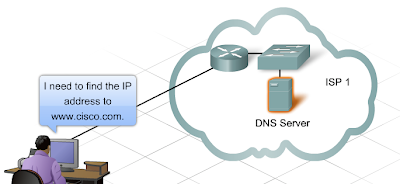

Primero, las tecnologías LAN inalámbricas (WLAN, Wireless LAN) utilizan las regiones sin licencia del espectro de RF.

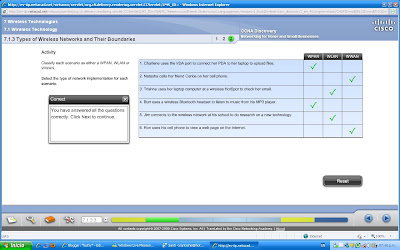

Las redes inalámbricas se agrupan en tres categorías principales: redes de área personal inalámbricas (WPAN), redes de área local inalámbricas (WLAN) y redes de área extensa inalámbricas (WWAN).

WPAN

Es la red inalámbrica más pequeña, utilizada para conectar varios dispositivos periféricos, como mouse, teclados y PDA, a una computadora. Todos estos dispositivos están dedicados a un solo host, generalmente mediante la tecnología Bluetooth o IR.

WLAN

La WLAN se usa generalmente para ampliar los límites de la red de área local (LAN, local wired network). Las WLAN usan la tecnología RF y cumplen con los estándares IEEE 802.11. Permiten a muchos usuarios conectarse a una red conectada por cable mediante un dispositivo conocido como punto de acceso (AP). El punto de acceso proporciona una conexión entre los hosts inalámbricos y los hosts en una red Ethernet conectada por cable.

WWAN

Las redes WWAN proporcionan cobertura en áreas extremadamente grandes. Un buen ejemplo de esta tecnología WWAN es la red por teléfono celular. Estas redes utilizan tecnologías como el acceso múltiple por división de código (CDMA, Code Division Multiple Access) o el sistema global para comunicaciones móviles (GSM, Global System for Mobile Communication) y están generalmente reguladas por entidades gubernamentales.

802.11a

Extensión del 802.11 que se aplica a redes LAN y provee una velocidad de hasta 54 Mbps en la banda de 5 GHz.

802.11b

(también conocida como 802.11 High Rate o Wi-Fi). Extensión del 802.11 que se aplica a redes LAN y provee una transmisión de 11 Mbps (con posibilidad de 5.5, 2 y 1 Mbps) en la banda de 2.4 GHz. 802.11b utiliza solo DSSS. Fue una ratificación en 1999 al estándar 802.11 original, permitiendo funcionalidad comparable al Ethernet.

802.11g

Extensión del 802.11 que se aplica a redes LAN. Provee más de 20 Mbps en la banda de 2.4 GHz.

802.11n

En enero de 2004, la IEEE anunció la formación de un grupo de trabajo 802.11 (Tgn) con el fin de crear una nueva versión del estándar para redes inalámbricas 802.11.

La velocidad real sería de 100 Mbit/s (incluso 250 Mbit/s en nivel PHY), lo que es de cuatro a cinco veces más rápido que el 802.11g y tal vez cincuenta veces más rápido que el 802.11b. Como se proyectó, 802.11n también ofrecerá mejores operaciones a distancia que las redes actuales. El proceso de estandarización inicialmente se completaría a finales de 2006, pero se ha corrido hacia 2008.

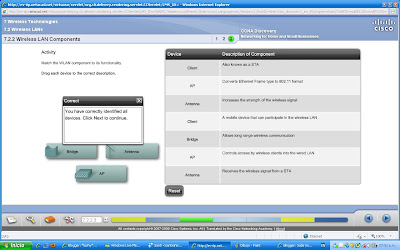

Antenas:

Usadas en AP (puntos de acceso) y bridges inalámbricos.

Aumentan la potencia de la señal de salida desde un dispositivo inalámbrico.

Reciben señales inalámbricas de otros dispositivos como STA.

El aumento en la potencia de la señal desde una antena se conoce como ganancia.

Mayores ganancias por lo general se traducen en distancias de transmisión mayores.

Las antenas se clasifican según la manera en que irradian la señal. Las antenas direccionales concentran la potencia de la señal en una dirección. Las antenas omnidireccionales están diseñadas para emitir de igual manera en todas las direcciones.

Al concentrar toda la señal en una sola dirección, las antenas direccionales pueden obtener mayores distancias de transmisión. Las antenas direccionales se usan generalmente en aplicaciones de puenteo, mientras que las antenas omnidireccionales se encuentran en AP.

Cliente inalámbrico

- Todo dispositivo host que puede participar en una red inalámbrica. La mayoría de los dispositivos que pueden conectarse a una red por cable tradicional se pueden conectar a una WKAN si están equipados con la NIC inalámbrica y el software adecuados.

- Pueden ser estasionarios o portátiles

- Se les suele denominar STA, por "station"

- Ejemplos: computadoras portátiles, PDA, impresoras, proyectores y dispositivos de almacenamiento.

Bridge inalámbrico

- Se usa para conectar 2 redes por cable mediante un enlace inalámbrico

- Permite establecer conexiones punto a punto de gran alcance entre redes

- Al emplear las frecuencias de RF sin licencia se pueden conectar redes ubicadas a 40 km o mas de distancia sin utilizar

Punto de acceso

Un punto de acceso inalámbrico (WAP o AP por sus siglas en inglés: Wireless Access Point) en redes de computadoras es un dispositivo que interconecta dispositivos de comunicación inalámbrica para formar una red inalámbrica. Normalmente un WAP también puede conectarse a una red cableada, y puede transmitir datos entre los dispositivos conectados a la red cable y los dispositivos inalámbricos. Muchos WAPs pueden conectarse entre sí para formar una red aún mayor, permitiendo realizar "roaming". Por otro lado, una red donde los dispositivos cliente se administran a sí mismos -sin la necesidad de un punto de acceso- se convierten en una red ad-hoc. Los puntos de acceso inalámbricos tienen direcciones IP asignadas, para poder ser configurados.

Son los encargados de crear la red, están siempre a la espera de nuevos clientes a los que dar servicios. El punto de acceso recibe la información, la almacena y la transmite entre la WLAN (Wireless LAN) y la LAN cableada.

Un único punto de acceso puede soportar un pequeño grupo de usuarios y puede funcionar en un rango de al menos treinta metros y hasta varios cientos. Este o su antena son normalmente colocados en alto pero podría colocarse en cualquier lugar en que se obtenga la cobertura de radio deseada.

El usuario final accede a la red WLAN a través de adaptadores. Estos proporcionan una interfaz entre el sistema de operación de red del cliente (NOS: Network Operating System) y las ondas, mediante una antena inalambrica.

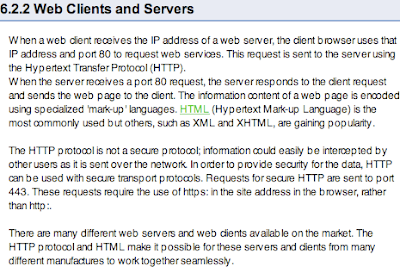

Existen dos tipos básicos de instalaciones WLAN: ad hoc y modo de infraestructura.

Ad-hoc

La manera más simple de red inalámbrica se crea al conectar dos o más clientes inalámbricos en una red punto a punto. Una red inalámbrica establecida de esta manera se conoce como red ad-hoc y no incluye AP. Todos los clientes dentro de una red ad-hoc son iguales. El área cubierta por esta red se conoce como conjunto de servicios básicos independientes (IBSS, Independent Basic Service Set). Una red ad-hoc simple puede utilizarse para intercambiar archivos e información entre dispositivos sin el gasto ni la complejidad de comprar y configurar un AP.

Modo infraestructura

A pesar de que una configuración ad-hoc puede ser buena para redes pequeñas, las redes más grandes requieren un solo dispositivo que controle las comunicaciones en la celda inalámbrica. Si está presente, un AP puede asumir este rol y controlar quién puede hablar y cuándo. Esto se conoce como modo de infraestructura y es el modo de comunicación inalámbrica más usado en los entornos domésticos y comerciales. En esta forma de WLAN, las STA inalámbricas no pueden comunicarse directamente entre sí. Para comunicarse, cada dispositivo debe obtener un permiso de un AP. El AP controla todas las comunicaciones y garantiza que todas las STA tengan igual acceso al medio. El área cubierta por un único AP se conoce como un conjunto de servicios básicos (BSS, Basic Service Set) o celda.

El conjunto de servicios básicos (BSS, Basic Service Set) es el elemento básico más pequeño de una WLAN. El área de cobertura de un solo AP es limitada. Para ampliar el área de cobertura, se pueden conectar varios BSS mediante un sistema de distribución (DS). Esto forma un conjunto de servicios extendidos (ESS, Extended Service Set). Un ESS utiliza varios AP. Cada AP es un BSS separado.

A fin de permitir el movimiento entre las celdas sin que se pierda señal, los BSS deben superponerse en aproximadamente un 10%. Esto le permite al cliente conectarse a un segundo AP antes de desconectarse del primero.

La mayoría de los entornos domésticos y comerciales consiste en un solo BSS. Sin embargo, a medida que el área de cobertura requerida y el número de hosts que necesitan conectarse aumenta, se debe crear un ESS.

Canales inalámbricos

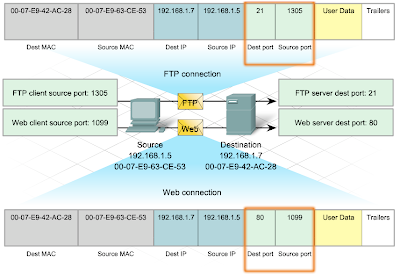

Independientemente de si los clientes inalámbricos se están comunicando con IBSS, BSS o ESS, la conversación entre el emisor y el receptor debe controlarse. Una manera de lograrlo es el uso de Canales.

Los canales se crean al dividir el espectro de RF disponible. Cada canal puede transportar una conversación diferente. Esto es similar a la manera en que los distintos canales de televisión se transmiten por un único medio. Varios AP pueden funcionar muy cerca unos de otros siempre que utilicen diferentes canales para la comunicación.

Lamentablemente, es posible que las frecuencias utilizadas por algunos canales se superpongan con las utilizadas por otros. Diferentes conversaciones deben realizarse en canales no superpuestos. La cantidad y la distribución de canales varían según la región y la tecnología. La selección de un canal usado para una conversación específica puede configurarse manual o automáticamente, según factores como el uso actual y el rendimiento disponible.

Normalmente, cada conversación inalámbrica utiliza un canal individual. Algunas de las más nuevas tecnologías combinan los canales para crear un solo canal amplio, que proporciona más ancho de banda y aumenta la velocidad de transmisión de datos.

Dentro de una WLAN, la falta de límites bien definidos hace imposible detectar si se producen colisiones durante una transmisión. Por lo tanto es necesario usar un método de acceso en una red inalámbrica que garantice que no se produzcan dichas colisiones.

Las tecnologías inalámbricas utilizan un método de acceso denominado acceso múltiple por detección de portadora con prevención de colisiones (CSMA/CA, Carrier Sense Multiple Access with Collision Avoidance). CSMA/CA crea una reserva en el canal para que sea utilizada por una conversación específica. Cuando existe una reserva ningún otro dispositivo puede transmitir en el canal, por lo que se evitan posibles colisiones.

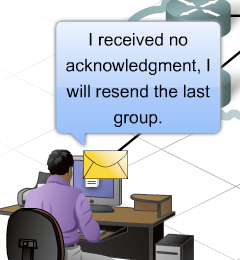

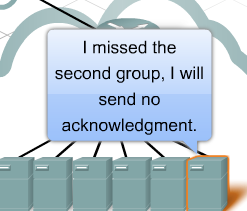

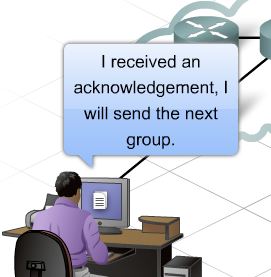

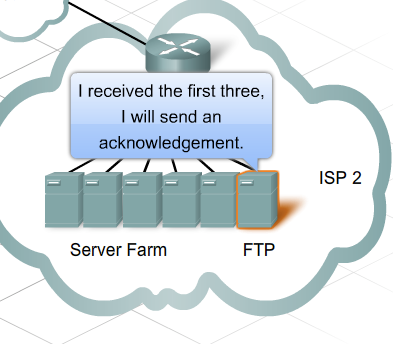

¿Cómo funciona este proceso de reserva? Si un dispositivo requiere el uso de un canal específico de comunicación en un BSS, debe solicitar permiso al AP. Esto se conoce como Solicitud para enviar (RTS, Request to Send). Si el canal se encuentra disponible, el AP responderá al dispositivo con el mensaje de Listo para enviar (CTS, Clear to Send), que indica que el dispositivo puede transmitir por el canal. El mensaje CTS se transmite a todos los dispositivos dentro del BSS. Por lo tanto todos los dispositivos en el BSS saben que el canal solicitado está ahora en uso.

Una vez que la conversación se completa, el dispositivo que solicitó el canal envía otro mensaje, conocido como acuse de recibo (ACK, Acknowledgement), a un AP. El ACK indica al AP que el canal puede liberarse. Este mensaje se transmite a todos los dispositivos dentro de la WLAN. Todos los dispositivos dentro del BSS reciben ACK y saben que el canal está nuevamente disponible.

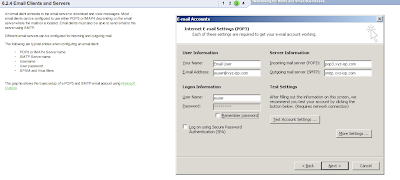

Una vez que se eligieron el estándar, la configuración y la asignación de canales inalámbricos, es hora de configurar el AP.

La mayoría de los routers integrados ofrece conectividad por cable o inalámbrica y sirve como AP en la red inalámbrica. Las configuraciones básicas (como contraseñas, direcciones IP y configuraciones DHCP) son las mismas, independientemente de si el dispositivo se utiliza para conectar hosts con cable o host inalámbricos. Las tareas de configuración básicas, como cambiar la contraseña predeterminada, se deben realizar antes de que el AP se conecte a una red activa.

Cuando se utiliza la función inalámbrica de un router integrado se requieren parámetros de configuración adicionales, como la configuración de un modo inalámbrico, SSID, y canales inalámbricos para utilizar.

Modo inalámbrico

La mayoría de los dispositivos AP domésticos puede admitir varios modos, principalmente 802.11b, 802.11g y 802.11n. A pesar de que todos estos modos utilizan el rango de 2.4 GHz, cada uno usa una tecnología diferente para obtener el máximo rendimiento. El tipo de modo habilitado en el AP depende del tipo de host que se conecte a él. Si sólo se conecta un tipo de host al dispositivo AP, configure el modo que lo admita. Si se van a conectar distintos tipos de host, seleccione el modo Mixto. Cada modo incluye cierta cantidad de gasto. Al habilitar el modo Mixto, el rendimiento de la red disminuirá debido al gasto en el que se habrá incurrido para admitir todos los modos.

SSID

El SSID se utiliza para identificar la WLAN. Todos los dispositivos que deseen participar en la WLAN deben tener el mismo SSID. Para permitir una fácil detección de la WLAN por parte de los clientes se transmite el SSID. Se puede deshabilitar la característica de transmisión del SSID. Si no se transmite el SSID, los clientes inalámbricos necesitarán configurar este valor manualmente.

Canal inalámbrico

La elección del canal para un AP debe estar relacionada con las otras redes inalámbricas que lo rodean. Los BSS adyacentes deben utilizar canales que no se superpongan a fin de optimizar el rendimiento. La mayoría de los AP actualmente ofrece una opción de configuración manual del canal o permite al AP localizar automáticamente el canal menos saturado o el que ofrezca el máximo rendimiento.

Un host inalámbrico o STA se define como cualquier dispositivo que contenga una NIC inalámbrica y un software cliente inalámbrico. Este software cliente le permite al hardware participar en la WLAN. Los dispositivos que son STA incluyen: computadoras portátiles, PDA, computadoras de escritorio, impresoras, proyectores y teléfonos Wi-Fi.

A fin de que una STA se conecte a la WLAN, la configuración del cliente debe coincidir con la del AP. Esto incluye el SSID, las configuraciones de seguridad y la información del canal, si éste se configuró manualmente en el AP. Estas configuraciones están especificadas en el software cliente que administra la conexión cliente.

El software cliente inalámbrico utilizado puede estar integrado por software al sistema operativo del dispositivo o puede ser un software de utilidad inalámbrica, independiente y que se puede descargar, diseñado específicamente para interactuar con la NIC inalámbrica.

Software integrado de utilidad inalámbrica

El software cliente inalámbrico de Windows XP es un ejemplo de una utilidad popular de cliente inalámbrico que se incluye como parte del sistema operativo del dispositivo. El software cliente es un software básico de administración que puede controlar la mayoría de las configuraciones cliente inalámbricas. Es fácil de usar y ofrece un proceso de conexión simple.

Software de utilidad inalámbrica independiente

El software de utilidad inalámbrica, como el suministrado con la NIC inalámbrica, está diseñado para funcionar con esa NIC específica. Generalmente ofrece funcionalidad mejorada en comparación con el software de utilidad inalámbrica de Windows XP e incluye las siguientes características:

Información de enlace: muestra la potencia y la calidad actuales de una única red inalámbrica

Perfiles: permite opciones de configuración, como el canal y el SSID que se especificarán para cada red inalámbrica

Relevamiento del sitio: permite la detección de todas las redes inalámbricas cercanas

No se permite al software de utilidad inalámbrica y al software cliente de Windows XP administrar la conexión inalámbrica al mismo tiempo. Para la mayoría de las situaciones Windows XP no es suficiente. Sin embargo, si se deben crear perfiles múltiples para cada red inalámbrica, o si son necesarias configuraciones avanzadas, es mejor usar la utilidad provista con la NIC.

Una vez que se configure el software cliente, verifique el enlace entre el cliente y el AP.

Abra la pantalla de información del enlace inalámbrico para mostrar datos como la velocidad de transmisión de datos de la conexión, el estado de conexión y el canal inalámbrico usado. Si está disponible, la característica Información de enlace muestra la potencia de señal y la calidad de la señal inalámbrica actuales.

Además de verificar el estado de la conexión inalámbrica, verifique que los datos puedan transmitirse. Una de las pruebas más comunes para verificar si la transmisión de datos se realizó correctamente es la prueba de ping. Si el ping se realiza correctamente se puede realizar la transmisión de datos.

Si el ping no se realiza correctamente de origen a destino haga ping en el AP desde el cliente inalámbrico para garantizar que la conectividad inalámbrica esté disponible. Si esto también falla, el problema se encuentra entre el cliente inalámbrico y el AP. Controle la información de configuración y pruebe restablecer la conectividad.

Si el cliente inalámbrico puede conectarse correctamente al AP, controle la conectividad desde el AP hasta el siguiente salto en la ruta hacia el destino. Si esto se realiza correctamente, entonces el problema seguramente no está en la configuración del AP sino en otro dispositivo de la ruta hacia el destino o en el dispositivo de destino.

Una manera de limitar el acceso a una red inalámbrica es controlar exactamente qué dispositivos pueden obtener acceso a ella. Se puede realizar mediante el filtrado de la dirección MAC.

Filtrado de dirección MAC

El filtrado de direcciones MAC utiliza la dirección MAC para identificar qué dispositivos pueden conectarse a la red inalámbrica. Cuando un cliente inalámbrico intenta conectarse o asociarse con un AP, envía la información de la dirección MAC. Si está activado el filtrado MAC, el router inalámbrico o el AP buscarán la dirección MAC en una lista preconfigurada. Sólo los dispositivos con direcciones MAC pregrabadas en la base de datos del router podrán conectase.

Si la dirección MAC no se encuentra en la base de datos, el dispositivo no podrá conectarse ni comunicarse a través de la red inalámbrica.

Existen algunos problemas con este tipo de seguridad. Por ejemplo: requiere que se incluyan en la base de datos las direcciones MAC de todos los dispositivos que tendrán acceso a la red antes de que se intente la conexión. No podrá conectarse un dispositivo que no esté identificado en la base de datos. Además, el dispositivo de un atacante puede clonar la dirección MAC de otro dispositivo que tiene acceso.

Otra manera de controlar quién puede conectarse es implementar la autenticación. La autenticación es el proceso de permitir la entrada a una red sobre la base de un conjunto de credenciales. Se utiliza para verificar que el dispositivo que intenta conectarse a la red sea confiable.

El uso de un nombre de usuario y una contraseña es la manera más común de autenticación. En un entorno inalámbrico, la autenticación garantiza que el host conectado se verifique, pero realiza el proceso de verificación de una manera un tanto diferente. La autenticación, si está activada, debe producirse antes de que el cliente obtenga el permiso para conectarse a la WLAN. Existen tres tipos de métodos de autenticación inalámbrica: autenticación abierta, clave precompartida (PSK, Pre-shared key) y protocolo de autenticación extensible (EAP, Extensible Authentication Protocol).

Autenticación abierta

De manera predeterminada, los dispositivos inalámbricos no requieren autenticación. Cualquier cliente puede asociarse, independientemente de quién sea. Esto se denomina autenticación abierta. La autenticación abierta sólo debe usarse en redes inalámbricas públicas, como las encontradas en muchas escuelas y restaurantes. También puede usarse en redes donde la autenticación se realiza por otros medios una vez que se conecta a la red.

Claves precompartidas (PSK)

Con las PSK, tanto el AP como el cliente deben configurarse con la misma clave o palabra secreta. El AP envía una cadena de bytes aleatoria al cliente. El cliente acepta la cadena, la encripta (o codifica) según la clave, y la envía nuevamente al AP. El AP recibe la cadena encriptada y usa la clave para descifrarla (o decodificarla). Si la cadena descifrada recibida del cliente coincide con la cadena original enviada al cliente, éste puede conectarse.

La PSK realiza una autenticación de una vía, es decir, el host se autentica ante el AP. La PSK no autentica el AP ante el host; tampoco autentica el usuario real del host.

Protocolo de autenticación extensible (EAP)

El EAP proporciona autenticación mutua, o de dos vías, además de la autenticación del usuario. Cuando el software EAP se instala en el cliente, éste se comunica con un servidor de autenticación de back-end, como el servicio de usuario de acceso telefónico de autenticación remota (RADIUS, Remote Authentication Dial-in User Service). Este servidor back-end funciona independientemente del AP y mantiene la base de datos de usuarios válidos que pueden tener acceso a la red. Cuando se utiliza el EAP, el usuario (no sólo el host) debe proporcionar un nombre de usuario y una contraseña que se comparan con la base de datos de RADIUS para obtener la validación. Si son válidos, el usuario obtiene la autenticación.

La autenticación y el filtrado MAC pueden evitar que un atacante se conecte a una red inalámbrica, pero no evitarán que intercepte los datos transmitidos. Dado que no existen límites distintivos en una red inalámbrica y que el tráfico se transmite por aire, es fácil para un atacante interceptar o detectar tramas inalámbricas. La encriptación es el proceso de transformar datos de manera que, aunque sean interceptados, queden inutilizables.

Protocolo de equivalencia por cable (WEP, Wired Equivalency Protocol)

El protocolo de equivalencia por cable (WEP) es una característica avanzada de seguridad que encripta el tráfico de la red a medida que éste se desplaza por el aire. El WEP utiliza claves preconfiguradas para encriptar y descifrar datos.

Una clave WEP se introduce como una cadena de números y letras, y generalmente consta de 64 ó 128 bits. En algunos casos, el WEP admite también claves de 256 bits. Para simplificar la creación y la introducción de estas claves, muchos dispositivos incluyen la opción por contraseña. La opción por contraseña es una manera fácil de recordar la palabra o frase usada para generar automáticamente una clave.

A fin de que el WEP funcione, el AP (y cualquier otro dispositivo inalámbrico que tenga habilitado el acceso a la red) deberá tener la misma clave WEP introducida. Sin esta clave, los dispositivos no podrán comprender las transmisiones inalámbricas.

El WEP es una excelente manera de evitar que los atacantes intercepten datos. Sin embargo, existen puntos débiles dentro del WEP, por ejemplo el uso de una clave estática en todos los dispositivos con WEP habilitado. Existen aplicaciones disponibles que los atacantes pueden utilizar para descubrir la clave WEP. Estas aplicaciones se encuentran disponibles fácilmente en Internet. Una vez que el atacante ha extraído la clave, tiene acceso completo a toda la información transmitida.

Una manera de superar este punto débil es cambiar la clave frecuentemente. Otra manera es usar una forma de encriptación más avanzada y segura, conocida como acceso protegido Wi-Fi (WPA, Wi-Fi Protected Access).

Acceso protegido Wi-Fi (WPA)

El WPA también utiliza claves de encriptación de 64 a 256 bits. Sin embargo, el WPA, a diferencia del WEP, genera nuevas claves dinámicas cada vez que un cliente establece una conexión con el AP. Por esta razón el WPA se considera más seguro que el WEP, ya que es mucho más difícil de decodificar.

Cuando se implementa una solución de red inalámbrica es importante planificar antes de realizar cualquier instalación. Por ejemplo:

Determinar el tipo de estándar inalámbrico que se utilizará

Determinar la configuración de dispositivos más eficaz

Realizar un plan de seguridad e instalación

Planificar una estrategia para realizar copias de seguridad y actualizar el firmware de los dispositivos inalámbricos

Estándar de conexión inalámbrica

Se deben considerar varios factores a la hora de determinar qué estándar WLAN utilizar. Los factores más comunes incluyen: requerimientos de ancho de banda, áreas de cobertura, implementaciones existentes y costo. Esta información se reúne al determinar los requerimientos del usuario final.

La mejor manera de conocer los requerimientos del usuario final es realizar preguntas.

¿Qué rendimiento requieren actualmente las aplicaciones que se ejecutan en la red?

¿Cuántos usuarios tendrán acceso a la WLAN?

¿Cuál es el área de cobertura necesaria?

¿Qué es la estructura de red existente?

¿Cuál es el presupuesto?

El ancho de banda disponible en el BSS debe compartirse entre todos los usuarios de ese BSS. Incluso si las aplicaciones no requieren una conexión de alta velocidad, puede ser necesaria una tecnología de mayor velocidad si varios usuarios se conectan al mismo tiempo.

Distintos estándares admiten diferentes áreas de cobertura. La señal de 2.4 GHz usada en las tecnologías 802.11 b/g/n viaja una distancia mayor que la señal de 5 GHz usada en las tecnologías 802.11a. Por lo tanto, 802.11 b/g/n admite un BSS mayor. Esto se traduce en menos equipos y un costo de implementación menor.

La red existente también afecta la nueva implementación de los estándares WLAN. Por ejemplo: el estándar 802.11n es compatible con 802.11g y 802.11b, pero no con 802.11a. Si el equipo y la infraestructura de red existentes admiten 802.11a, las nuevas implementaciones también deben admitir el mismo estándar.

El costo también es un factor determinante. A la hora de considerar los costos, tenga en cuenta el costo total de propiedad (TCO, Total Cost of Ownership), que incluye la compra de equipo, además de los costos de instalación y soporte. El TCO es más importante para la elección del estándar WLAN en los entornos de empresas medianas a grandes que en los entornos domésticos. Esto se debe a que en las empresas medianas a grandes se necesitan más equipos y planes de instalación, lo que aumenta el costo.

Instalación de dispositivos inalámbricos

Para entornos domésticos o para pequeñas empresas la instalación usualmente consta de una cantidad limitada de equipo que puede reubicarse fácilmente para proporcionar coberturas y rendimientos óptimos.

En el entorno empresarial el equipo no puede reubicarse fácilmente y la cobertura debe ser completa. Es importante determinar la ubicación y el número óptimos de los AP para proporcionar esta cobertura al menor costo posible.

Para lograrlo, se realiza generalmente un relevamiento del sitio. La persona responsable del relevamiento del sitio debe ser un experto en el diseño de WLAN y debe contar con equipo sofisticado para medir la potencia de la señal y la interferencia. Según el tamaño de la implementación WLAN, éste puede ser un proceso muy costoso. Para las implementaciones pequeñas se realiza generalmente un relevamiento del sitio mediante el solo uso de STA inalámbricas y de los programas de utilidades que se incluyen en la mayoría de las NIC inalámbricas.

En todos los casos es necesario considerar fuentes conocidas de interferencia, como los cables de alto voltaje, los motores y otros dispositivos inalámbricos, en el momento de determinar la ubicación del equipo WLAN.

Una vez que determine la mejor tecnología y la ubicación del AP, instale el dispositivo WLAN y configure el AP con medidas de seguridad. Las medidas de seguridad deben planificarse y configurarse antes de conectar el AP a la red o al ISP.

Algunas de las medidas de seguridad más básicas son:

Cambio de los valores predeterminados para el SSID, los nombres de usuario y las contraseñas

Desactivación de SSID de broadcast

Configuración del filtrado de dirección MAC

Algunas de las medidas de seguridad más avanzadas son:

Configuración de la encriptación mediante WEP o WPA

Configuración de la autenticación

Configuración del filtrado de tráfico

Tenga en cuenta que ninguna medida de seguridad por sí sola mantendrá la red inalámbrica completamente segura. La combinación de varias técnicas reforzará la integridad del plan de seguridad.

A la hora de configurar los clientes, es fundamental que el SSID coincida con el SSID configurado en el AP. Además, las claves de encriptación y autenticación también deben coincidir.

Copias de seguridad de configuración

Una vez que la red inalámbrica esté configurada correctamente y exista tráfico, se debe realizar una copia de seguridad de la configuración en los dispositivos inalámbricos. Esto es muy importante si la configuración está muy personalizada.

Ya que la mayoría de los routers integrados está diseñada para los mercados domésticos y para pequeñas empresas, solamente es necesario seleccionar la opción Backup Configurations desde el menú correspondiente y especificar la ubicación donde debe guardarse el archivo. El router integrado proporciona un nombre predeterminado para el archivo de configuración. Este nombre de archivo puede cambiarse.

El proceso de restauración también es así de simple. Seleccione la opción Restore Configurations. Luego, simplemente busque la ubicación donde se guardó anteriormente el archivo de configuración y selecciónelo. Una vez seleccionado el archivo, haga clic en Start to Restore para cargar el archivo de configuración.

A veces puede ser necesario regresar las configuraciones a las condiciones predeterminadas de fábrica. Para lograrlo, seleccione la opción Restore Factory Defaults del menú correspondiente o presione y mantenga presionado el botón RESET durante 30 segundos. La última técnica resultará especialmente útil si no puede conectarse al AP del router integrado a través de la red pero tiene acceso físico al dispositivo.

Actualización del firmware

El sistema operativo en la mayoría de los routers integrados se almacena en el firmware. A medida que se desarrollen nuevas características o se descubran problemas con el firmware existente, tal vez sea necesario actualizar el firmware del dispositivo.

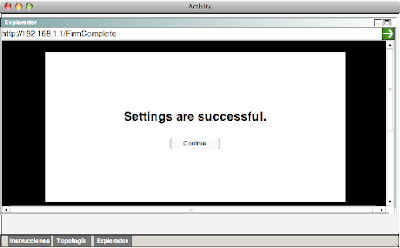

El proceso de actualización del firmware en un router integrado, como el router inalámbrico de Linksys, es simple. Sin embargo, es importante que una vez iniciado este proceso no se interrumpa. Si el proceso de actualización se interrumpe antes de completarse, el dispositivo puede quedar inutilizable.

Determine cuál es la versión de firmware instalada actualmente en el dispositivo. Esta información se muestra generalmente en la pantalla de configuración o en la pantalla de estado de conexión. A continuación, busque en Internet el sitio Web del fabricante y los grupos de noticias relacionados para descubrir el conjunto de características del firmware, los problemas que requieren una actualización y si existen actualizaciones disponibles.

Descargue la versión actualizada del firmware y almacénela en el disco duro de un dispositivo que pueda conectarse directamente al router integrado. Es conveniente que la máquina esté conectada directamente con un cable al router integrado para evitar que la conexión inalámbrica provoque una interrupción en el proceso de actualización.

Seleccione la característica Firmware Upgrade en la GUI. Navegue hasta el archivo apropiado del dispositivo conectado directamente y comience la actualización.

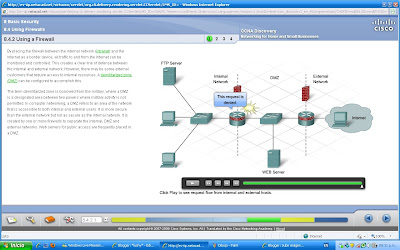

7.2.3.4

7.2.4.3

7.4.3.2

7.4.4.2